8.1 جوهر KYT وتعريفه

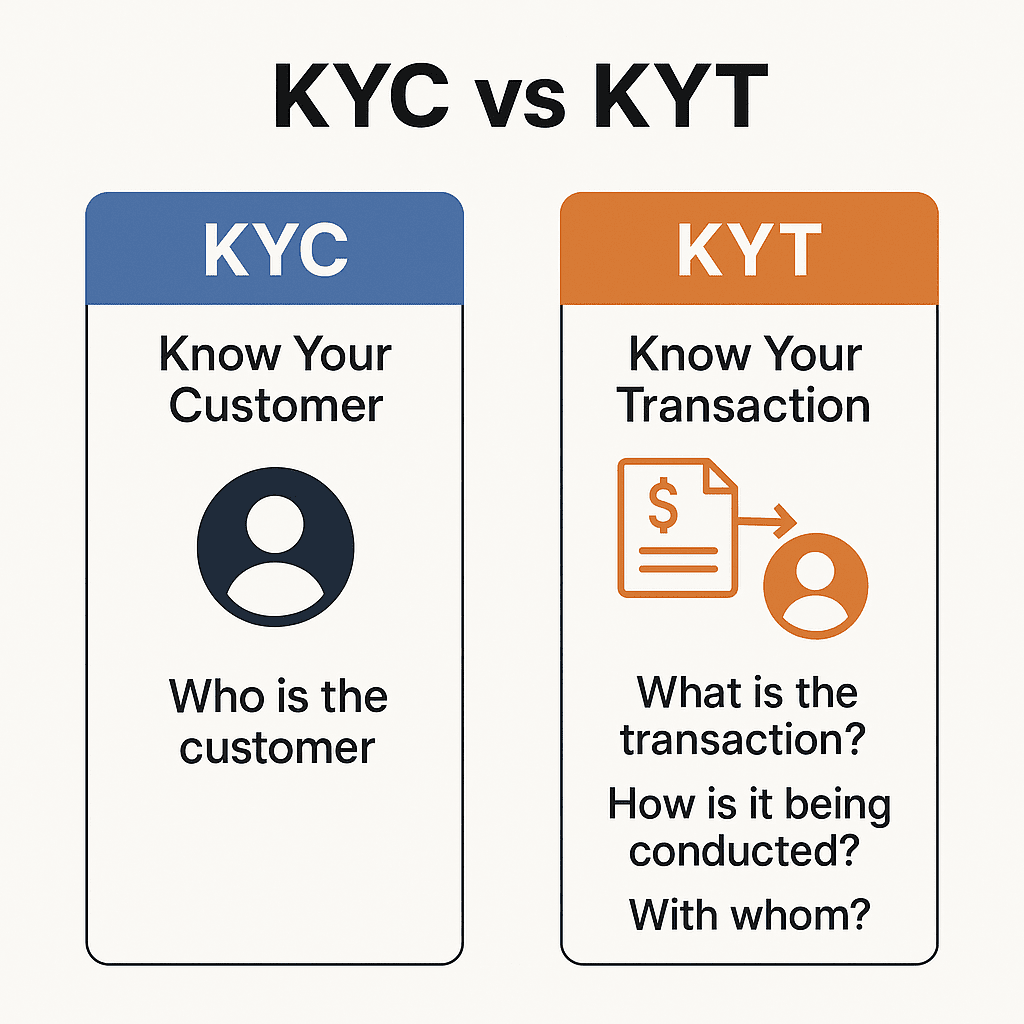

الهدف التعليمي: تحديد المفاهيم الأساسية لمفهوم "اعرف معاملاتك" (KYT) بوضوح وفهم علاقتها الوثيقة والفروق الرئيسية بينها وبين "اعرف عميلك" (KYC)، إلى جانب أهميتها الفريدة في مراقبة معاملات الأصول الرقمية والوقاية من المخاطر.

ما هو KYT؟

KYT، أو "اعرف معاملتك"، هي ممارسة للامتثال وحل تكنولوجي مصمم خصيصًا لمجال الأصول الرقمية، وخاصةً العملات الرقمية. ينصب تركيزها الأساسي على المراقبة والتحليل وتقييم المخاطر لسلوكيات المعاملات على سلسلة الكتل في الوقت الحقيقي أو شبه الحقيقي بشكل مستمر أو شبه حقيقي، وذلك لاكتشاف مخاطر الجرائم المالية المرتبطة بهذه المعاملات ومنعها والتخفيف من حدتها، مثل غسيل الأموال وتمويل الإرهاب والاحتيال والتهرب من العقوبات والصلات بالأنشطة غير القانونية مثل أسواق الويب المظلمة أو الأموال المسروقة. وغالبًا ما يُنظر إلى تقنية "اعرف عميلك" على أنها مكمل ضروري وامتداد ديناميكي لمبدأ "اعرف عميلك" على مستوى المعاملات، حيث يشكلان معًا ركيزة أساسية لإطار الامتثال لمكافحة غسل الأموال (AML) ومكافحة تمويل الإرهاب (CFT) لمقدمي خدمات الأصول الافتراضية (VASPs).

العلاقة والتكامل بين KYT و KYC والتكامل بين KYT و KYC

- اعرف عميلك (اعرف عميلك):

- التركيز: تهتم في المقام الأول بسمات الهوية الثابتة للعميل ("من هو العميل؟").

- المهمة الأساسية: في بداية تأسيس علاقة العمل (مرحلة التأهيل) وخلال المراجعات الدورية، تحديد هوية العميل الحقيقية والتحقق منها، وفهم خلفيته وطبيعة عمله ومصدر أمواله وأنماط المعاملات المتوقعة وإجراء تقييمات أولية للمخاطر.

- مرحلة العمل: يحدث في المقام الأول قبل إقامة العلاقات مع العملاء وخلال المراجعات المنتظمة طوال فترة العلاقة.

- KYT (اعرف معاملتك):

- التركيز: تهتم في المقام الأول بسلوكيات المعاملات الديناميكية للعميل ("ما هي المعاملة؟ كيف تتم؟ مع من؟").

- المهمة الأساسية: أثناء العلاقة مع العميل، مراقبة وتحليل كل معاملة من معاملات الأصول الرقمية التي تم البدء بها أو تلقيها (أو تلك التي تستوفي شروطًا محددة) بشكل مستمر في الوقت الفعلي أو شبه الفوري، وتقييم مصادر الأموال ووجهاتها، وتحديد أنماط المعاملات غير الطبيعية، وتقييم مخاطر الأطراف المقابلة، واكتشاف التورط في عناوين أو سلوكيات عالية المخاطر (مثل خلط الخدمات أو الاتصالات بالشبكة المظلمة).

- مرحلة العمل: يحدث في المقام الأول أثناء المعاملة وما بعد المعاملة، وينطوي ذلك على مراقبة ديناميكية مستمرة للمخاطر.

العلاقة التكاملية

يوفر برنامج "اعرف عميلك" الأساس الذي تقوم عليه تقنية "اعرف عميلك". يسمح فهم هوية العميل بالحكم بشكل أفضل فيما يتعلق بما إذا كان سلوك معاملاته يتماشى مع نطاق أعماله العادية وملف المخاطر. وعلى العكس من ذلك، يمكن أن تكون النتائج التحليلية من KYT (مثل اكتشاف المعاملات المتكررة ذات العناوين عالية المخاطر) بمثابة أسس حاسمة لتحديث معلومات "اعرف عميلك" الخاصة بالعميل وتعديل تصنيفات المخاطر الخاصة به. ويشكلان معًا نظام امتثال شامل ومستمر لإدارة مخاطر العملاء، يمتد من التحقق الثابت من الهوية إلى مراقبة المعاملات الديناميكية وإدارة المخاطر.

الأهمية الفريدة لتقنية KYT في مراقبة معاملات الأصول الرقمية

ونظرًا لخصائص معاملات الأصول الرقمية، تلعب KYT دورًا أكثر أهمية في الامتثال ومراقبة المخاطر من التمويل التقليدي:

- الاسم المستعار لا تكشف عناوين البلوك تشين عن الهويات الحقيقية للمستخدمين بشكل مباشر.

- عالمي وفوري: يمكن نقل الأصول الرقمية بسرعة وبلا حدود، مما يجعل التتبع والتنظيم أكثر صعوبة.

- اللامركزية: قد تحدث بعض المعاملات في بروتوكولات DeFi التي تفتقر إلى وسطاء مركزيين.

- تقنيات غسيل الأموال الناشئة: يستغل المجرمون باستمرار خصائص الأصول الرقمية (مثل مزج الخدمات، وعملات الخصوصية، والتنقل بين السلاسل) لإخفاء مصادر الأموال غير المشروعة ووجهاتها.

في هذا السياق، لا يكفي الاعتماد فقط على المعلومات الثابتة التي يتم جمعها أثناء "اعرف عميلك" عند فتح الحساب. تقوم تقنية KYT بتحليل بيانات المعاملات على السلسلة مباشرة، مما يوفر رؤى أعمق وأكثر ديناميكية حول التدفق الفعلي للأموال، وتحديد العناوين وأنماط المعاملات المرتبطة بالأنشطة غير القانونية المعروفة، وبالتالي التنبيه الفعال ومنع الجرائم المالية المحتملة والإبلاغ عنها، مما يساعد منصات تقديم خدمات الإنترنت الافتراضية على الوفاء بالتزاماتها في مكافحة غسل الأموال وتمويل الإرهاب وحماية منصاتها ومستخدميها على حد سواء.

8.2 المفاهيم الرئيسية والعناصر الأساسية في KYT

الهدف التعليمي: الفهم العميق للعناصر الأساسية والمفاهيم الفنية الرئيسية التي تشكل نظام KYT لمراقبة معاملات الأصول الرقمية وتحليلها وتقييم مخاطرها، مثل أبعاد مراقبة المعاملات، وتقييم مخاطر العناوين، والتعرف على الأنماط الشاذة، وآليات تسجيل المخاطر، وتتبع تدفق الأموال، وإصدار تقارير المعاملات المشبوهة.

المفاهيم الرئيسية والعناصر الأساسية لحل KYT الفعال في KYT

يتمحور حل KYT الفعال عادةً حول المفاهيم الرئيسية والعناصر الأساسية التالية:

- المراقبة الشاملة للمعاملات: يراقب نظام KYT باستمرار ويجمع البيانات حول الأبعاد المختلفة لكل معاملة من معاملات الأصول الرقمية (أو تلك التي تستوفي معايير تصفية محددة). وتشمل هذه الأبعاد عادةً ما يلي:

- قيمة المعاملة: هل تتجاوز عتبة محددة مسبقًا؟ هل يتماشى مع أنماط التداول التاريخية للعميل أو الوضع المالي المزعوم؟

- تواتر المعاملات: هل عدد المعاملات مرتفع بشكل غير عادي ضمن إطار زمني محدد (على سبيل المثال، يومي أو أسبوعي)؟

- توقيت المعاملات: هل يحدث ذلك خلال ساعات العمل غير الطبيعية أو النقاط الزمنية الحساسة؟

- عنواني المصدر والهدف: هل هذه العناوين معروفة؟ هل هي مدرجة في القوائم السوداء/قوائم العقوبات؟ هل هي مرتبطة بكيانات عالية الخطورة (مثل أسواق الويب المظلمة، أو الخلاطات، أو عناوين الصناديق المسروقة)؟

- نوع العملة المشفرة: هل هي عملة ذات خصوصية (مثل Monero وZcash)؟ هل هي عملة ناشئة عالية المخاطر؟

- مسار المعاملات والوسطاء: هل يتم توجيه الأموال بسرعة من خلال عناوين وسيطة متعددة لإخفاء مصدرها الحقيقي؟ هل تم تمريرها من خلال خدمات خلط معروفة أو عمليات تبادل عالية المخاطر وسيئة التنظيم؟

- المعلومات الجغرافية: هل عناوين IP الخاصة بالأطراف المرسلة أو المستقبلة من البلدان/المناطق عالية المخاطر أو الخاضعة للعقوبات؟ (على الرغم من أن عناوين البلوك تشين لا تحتوي على سمات جغرافية، إلا أنه يمكن لنقاط الوصول الافتراضية الحصول على معلومات خارج السلسلة مثل عناوين IP الخاصة بتسجيل دخول المستخدم).

- معالجة تقييم المخاطر والعناية الواجبة للطرف المقابل:

- تصنيف العناوين وتحليل الإسناد: عادةً ما يدمج نظام KYT قاعدة بيانات واسعة ومُحدّثة باستمرار لعناوين سلسلة الكتل التي تصنف وتصنف العناوين المعروفة (على سبيل المثال، تلك التي تنتمي إلى البورصات ومجمعات التعدين وبروتوكولات DeFi وأسواق الويب المظلمة وبرامج الفدية والاحتيال والكيانات الخاضعة للعقوبات).

- فحص مخاطر الطرف المقابل: عند حدوث معاملة، يتحقق نظام KYT تلقائيًا مما إذا كان عنواني المرسل والمستقبل مرتبطين بشكل مباشر أو غير مباشر بهذه العناوين المصنفة عالية الخطورة.

- معالجة تحليل السلوك: حتى إذا لم يتم تصنيف عنوان ما على أنه عالي المخاطر بشكل صريح، فإن نظام KYT يحلل أنماط سلوك معاملاته التاريخية (مثل تكرار المعاملات وتفاعلات الأطراف المقابلة وتركيز مصادر الأموال) لتقييم المخاطر المحتملة.

- اكتشاف أنماط المعاملات الشاذة:

- يستخدم نظام KYT محرك قواعد العمل المُعد مسبقًا و/أو خوارزميات التعلم الآلي لتحديد أنماط المعاملات المشبوهة التي تنحرف عن الخطوط الأساسية لسلوك المستخدم العادي أو تتماشى مع تقنيات غسل الأموال/الاحتيال المعروفة. تشمل الأنماط الشاذة الشائعة ما يلي:

- الهيكلة/التشكيل الهيكلي: تجزئة المبالغ الكبيرة إلى معاملات متعددة أقل من عتبات الإبلاغ للتهرب من اللوائح التنظيمية.

- الاندماج: تجميع مبالغ صغيرة من عدة عناوين غير مرتبطة في عنوان واحد ثم تنفيذ عملية نقل كبيرة.

- المعاملات الدائرية/المعاملات الدائرية: تمر الأموال عبر سلسلة من القفزات المعقدة قبل أن تعود إلى العنوان الأصلي أو المرتبط.

- المعاملات المتسلسلة السريعة: إجراء العديد من المعاملات السريعة مع العديد من العناوين غير ذات الصلة في وقت قصير.

- التفاعلات غير الطبيعية مع العناوين المنشأة حديثاً أو الخاملة.

- المعاملات المباشرة أو غير المباشرة مع الخدمات المعروفة عالية المخاطر (على سبيل المثال، مواقع المقامرة غير المصرح بها، والخلاطات عالية المخاطر).

- يستخدم نظام KYT محرك قواعد العمل المُعد مسبقًا و/أو خوارزميات التعلم الآلي لتحديد أنماط المعاملات المشبوهة التي تنحرف عن الخطوط الأساسية لسلوك المستخدم العادي أو تتماشى مع تقنيات غسل الأموال/الاحتيال المعروفة. تشمل الأنماط الشاذة الشائعة ما يلي:

- الآلية الديناميكية لتسجيل المخاطر:

- يقوم نظام KYT بإجراء تسجيل ديناميكي للمخاطر في الوقت الفعلي لكل معاملة أو عميل/عنوان مرتبط بها بناءً على تحليل شامل للأبعاد المذكورة أعلاه (خصائص المعاملة، ومخاطر العنوان، ومخاطر الطرف المقابل، وأنماط المعاملات، والمخاطر الجغرافية، والسلوك التاريخي للعميل). وعادةً ما ينتج عن تصنيف المخاطر قيمة أو مستوى قابل للقياس الكمي (على سبيل المثال، منخفض، متوسط، مرتفع، مرتفع جداً، مرتفع جداً). تؤدي المعاملات عالية المخاطر إلى إطلاق تنبيهات تتطلب المزيد من المراجعة اليدوية والتحقيق من قبل فرق الامتثال.

- تتبع الأموال والتحليل المرئي:

- يمكن لأدوات KYT المتقدمة (التي غالبًا ما توفرها شركات تحليل سلاسل الكتل) أن تتتبع بصريًا مسار التدفق الكامل للأصول الرقمية على سلسلة الكتل، من المصدر الأولي إلى الوجهة النهائية، حتى لو خضعت الأموال لعمليات نقل أو تشويش متعددة. هذه القدرة ضرورية للتحقيق في المعاملات المشبوهة، وتتبع الأصول المسروقة، وفهم شبكات غسيل الأموال المعقدة.

- الإبلاغ عن المعاملات المشبوهة (STR/SAR) وإدارة الحالات:

- عندما يقوم نظام KYT بتحديد المعاملات المشبوهة التي تصل إلى حد معين من المخاطر ويتم التأكد من أنها مشبوهة بعد مراجعة محلل الامتثال، فإن على مقدمي خدمات الأمن السيبراني التزامًا قانونيًا بتقديم تقرير عن المعاملات المشبوهة (STR أو SAR) إلى وحدة الاستخبارات المالية المحلية (FIU) وفقًا للمتطلبات التنظيمية. وعادةً ما يوفر نظام KYT وظائف إدارة الحالات لمساعدة فرق الامتثال في توثيق عمليات التحقيق وجمع الأدلة وإعداد التقارير وتتبع إجراءات المتابعة.

ويشكل التكامل والتعاون الفعال بين هذه العناصر الأساسية أساسًا متينًا لنظام KYT لاكتشاف مخاطر الجرائم المالية المتعلقة بمعاملات الأصول الرقمية وتقييمها والاستجابة لها.

8.3 سير العمل النموذجي لنظام KYT

الهدف التعليمي: الفهم المنهجي لسير العمل الكامل لنظام KYT النموذجي، بدءًا من جمع البيانات إلى المراقبة في الوقت الفعلي، واكتشاف الحالات الشاذة، والتحقيق المتعمق، وتسجيل المخاطر، وفي النهاية توليد التنبيهات وإعداد تقارير الامتثال.

عادةً ما يتبع نظام KYT الناضج سير عمل موحد ومؤتمت للغاية لضمان إدارة مخاطر معاملات الأصول الرقمية في الوقت المناسب وبكفاءة ودقة. ويمكن تلخيص هذه العملية في الخطوات الرئيسية التالية:

- جمع البيانات متعددة المصادر ودمجها: هذا هو أساس عملية KYT.

- بيانات على السلسلة: يقوم النظام باسترداد بيانات المعاملات الأولية (بما في ذلك تجزئة المعاملات وعناوين الإرسال/الاستلام والمبالغ والطوابع الزمنية ورسوم الغاز ومعلومات استدعاء العقد الذكي، وما إلى ذلك)، وبيانات الكتل، وأرصدة العناوين وتاريخ النشاط مباشرةً من واحدة أو أكثر من سلاسل الكتل العامة (مثل البيتكوين والإيثيريوم والسلاسل المتوافقة معها، وسولانا، وترون) في الوقت الحقيقي أو شبه الحقيقي.

- بيانات خارج السلسلة: دمج البيانات المتعلقة بالعميل من أنظمة VASP الخاصة، مثل:

- معلومات "اعرف عميلك" (بيانات الهوية، وتصنيفات المخاطر، وطبيعة العمل، وأنماط المعاملات المتوقعة).

- سجلات المعاملات التاريخية داخل المنصة.

- عناوين IP الخاصة بتسجيل دخول المستخدم، وبصمات الجهاز، والمعلومات الجغرافية (في حالة الموافقة).

- تغذية استخبارات المخاطر الخارجية: الوصول إلى قواعد بيانات الطرف الثالث وواجهات برمجة التطبيقات التي توفرها شركات تحليل البلوك تشين المحترفة، ومصدري قوائم العقوبات، وخدمات تجميع الأخبار، وما إلى ذلك، للحصول على أحدث المعلومات الاستخباراتية حول العناوين المعروفة عالية المخاطر (على سبيل المثال، أسواق الويب المظلمة، وعناوين الاحتيال، وعناوين برامج الفدية، وعناوين الكيانات الخاضعة للعقوبات)، وقوائم الكيانات عالية المخاطر، وقوائم الأشخاص ذوي الشخصيات البارزة، والأخبار السلبية، وما إلى ذلك.

- المراقبة في الوقت الحقيقي، ومطابقة القواعد، واكتشاف الحالات الشاذة:

- يقوم المحرك الأساسي لنظام KYT بمسح وتحليل كل معاملة أصول رقمية تتدفق إلى منصة VASP أو خارجها (أو تحدث بين عملاء VASP) باستمرار.

- محرك القواعد: يقوم النظام بفحص المعاملات بناءً على قواعد العمل التي تم تكوينها مسبقًا (بناءً على المتطلبات التنظيمية وأفضل الممارسات في المجال) وعتبات المخاطر. على سبيل المثال:

- مبالغ المعاملات التي تتجاوز الحدود المحددة (على سبيل المثال، ما يعادل $10,000).

- عناوين الأطراف المقابلة في القوائم السوداء المعروفة أو قوائم العقوبات.

- المعاملات التي تنطوي على مناطق جغرافية عالية المخاطر.

- عدد كبير من المعاملات الصغيرة التي تحدث في إطار زمني قصير (الاشتباه في الهيكلة).

- الأموال الصادرة من أو المتجهة إلى خدمات الاختلاط المعروفة.

- نماذج التعلم الآلي: تستخدم أنظمة KYT الأكثر تقدمًا خوارزميات التعلّم الآلي (مثل التعلّم تحت الإشراف والتعلّم غير الخاضع للإشراف والتعلّم المعزز) من أجل:

- تعرف على أنماط سلوك المعاملات العادية (خط الأساس) لكل عميل أو مجموعة عناوين.

- تحديد الانحرافات الكبيرة عن هذه الأنماط العادية تلقائيًا على أنها معاملات شاذة، حتى لو لم تؤدي هذه السلوكيات إلى تفعيل قواعد محددة مسبقًا بشكل صريح.

- توفير تسجيل مخاطر أكثر دقة وديناميكية للمعاملات والعناوين.

- اكتشاف تقنيات جديدة غير معروفة لغسل الأموال أو الاحتيال.

- فرز الإنذارات والتحقيق وتقييم المخاطر:

- يتم تحديد أولويات التنبيهات التي يتم إنشاؤها بواسطة النظام تلقائيًا بناءً على مستويات الخطورة والثقة (على سبيل المثال، أولوية عالية ومتوسطة ومنخفضة).

- يقوم محللو الامتثال بإجراء مراجعات يدوية وتحقيقات متعمقة في هذه التنبيهات. وقد تشمل عملية التحقيق ما يلي:

- استخدام مستكشفي البلوك تشين وأدوات التحليل المتخصصة على السلسلة (مثل Chainalysis Reactor و Elliptic Navigator) لتتبع التدفق الكامل للأموال.

- مراجعة المعلومات التفصيلية والسلوك التاريخي لعناوين الأطراف الأخرى.

- إجراء تحليلات شاملة تجمع بين بيانات "اعرف عميلك" وسجلات المعاملات التاريخية والمعلومات العامة.

- في بعض الحالات، الاتصال المباشر بالعملاء للحصول على معلومات أو توضيحات إضافية.

- تأكيد درجة المخاطر وقرار التصرف:

- بناءً على نتائج التحقيقات اليدوية ومؤشرات المخاطر متعددة الأبعاد التي يوفرها النظام، يقوم فريق الامتثال بتأكيد أو تعديل مستوى المخاطر للمعاملة أو العميل ذي الصلة. وبناءً على ذلك، يتم اتخاذ القرارات بشأن الإجراءات التي يجب اتخاذها، مثل:

- إغلاق التنبيه (تأكيد عدم وجود خطر أو أن الخطر مقبول).

- طلب المزيد من التوضيحات أو الوثائق من العميل.

- التجميد المؤقت للحسابات أو المعاملات ذات الصلة.

- تقييد ميزات معينة للعميل (مثل عمليات السحب).

- اتخاذ قرار بتقديم تقرير المعاملات المشبوهة (STR/SAR).

- في الحالات القصوى، إنهاء العلاقة التجارية مع العميل.

- بناءً على نتائج التحقيقات اليدوية ومؤشرات المخاطر متعددة الأبعاد التي يوفرها النظام، يقوم فريق الامتثال بتأكيد أو تعديل مستوى المخاطر للمعاملة أو العميل ذي الصلة. وبناءً على ذلك، يتم اتخاذ القرارات بشأن الإجراءات التي يجب اتخاذها، مثل:

- إعداد التقارير التنظيمية والإيداع:

- بالنسبة للمعاملات أو الأنشطة التي تم التأكد من أنها مشبوهة، عادةً ما يقدم نظام KYT نماذج وأدوات موحدة لتقرير الحالة لمساعدة فرق الامتثال في إعداد تقارير المعاملات المشبوهة/ تقارير البحث عن المعاملات المشبوهة بكفاءة تفي بالمتطلبات التنظيمية.

- يجب تقديم هذه التقارير إلى وحدات الاستخبارات المالية ذات الصلة أو السلطات الرقابية الأخرى ضمن الجداول الزمنية والصيغ المحددة.

- إدارة الحالات ومراجعة الحسابات:

- يقوم نظام KYT بتسجيل جميع التنبيهات وعمليات التحقيق وأسس اتخاذ القرار والإجراءات المتخذة والتقارير المقدمة بالتفصيل، مما يؤدي إلى إنشاء ملف حالة كامل وسجل تدقيق كامل. وهذا أمر بالغ الأهمية للمراجعات الداخلية اللاحقة وعمليات التدقيق الخارجية والردود على الاستفسارات التنظيمية.

- التعلّم المستمر، وتحسين النموذج، وتحديث كتاب القواعد:

- نظام KYT ليس تطبيقًا لمرة واحدة. يحتاج مقدمو الخدمات الطوعية إلى:

- مراقبة أداء نظام KYT باستمرار (مثل المعدلات الإيجابية الكاذبة، ومعدلات الاكتشافات الخاطئة، ومعدلات الاكتشافات الفائتة، ومعدلات الكشف).

- تحسين نماذج تقييم المخاطر، وتعديل قواعد وعتبات المراقبة بناءً على أحدث اتجاهات غسل الأموال، والتغييرات التنظيمية، والدروس المستفادة من الحالات الحقيقية.

- ضمان تحديث قواعد البيانات الخارجية لمعلومات المخاطر في الوقت المناسب.

- تدريب فريق الامتثال بانتظام.

- نظام KYT ليس تطبيقًا لمرة واحدة. يحتاج مقدمو الخدمات الطوعية إلى:

يضمن سير عمل هذه الحلقة المغلقة قدرة KYT على التكيف ديناميكيًا مع بيئة المخاطر المتغيرة باستمرار ودعم موفري خدمات الأمن الافتراضي بفعالية في الوفاء بالتزاماتهم المتعلقة بالامتثال.

8.4 تطبيقات تكنولوجيا KYT وحالات الحلول الصناعية

الهدف التعليمي: اكتساب نظرة ثاقبة حول كيفية استفادة أنظمة KYT من معالجة البيانات الضخمة والذكاء الاصطناعي (AI) والتعلم الآلي (ML) وتحليل الرسوم البيانية لتحقيق مراقبة المعاملات وتحديد المخاطر بكفاءة، إلى جانب فهم مزودي حلول KYT السائدة في السوق وتطبيقاتها العملية في مكافحة الجرائم المالية المتعلقة بالعملات الرقمية.

التطبيقات الرئيسية لمعالجة البيانات الضخمة والذكاء الاصطناعي وخوارزميات التعلم الآلي

وتكمن الميزة التنافسية الأساسية لأنظمة KYT الحديثة في قدرتها على معالجة وتحليل البيانات الضخمة والعالية السرعة والمتنوعة، إلى جانب النماذج الخوارزمية التي تستخرج إشارات المخاطر بذكاء. تشمل تطبيقات هذه التقنيات ما يلي:

- بنية معالجة البيانات الضخمة وتخزينها:

تولد البلوك تشين ملايين إلى عشرات الملايين من سجلات المعاملات يوميًا، إلى جانب البيانات ذات الصلة خارج السلسلة والمعلومات الخارجية، مما يؤدي إلى أحجام بيانات ضخمة. تحتاج أنظمة KYT إلى توظيف أطر عمل الحوسبة الموزعة (مثل Spark وFlink) وقواعد البيانات عالية الأداء (مثل قواعد بيانات NoSQL وقواعد بيانات الرسوم البيانية) والبنى التحتية السحابية القابلة للتطوير لجمع هذه البيانات الضخمة وتنظيفها وتخزينها وفهرستها والاستعلام عنها بكفاءة في الوقت الفعلي. - تحليل الرسوم البيانية وتصور الشبكة:

تشكل المعاملات على سلسلة الكتل بشكل أساسي شبكة معقدة من تدفقات الأموال (تمثل العقد العناوين، وتمثل الحواف المعاملات). وتستخدم أنظمة KYT قواعد بيانات الرسم البياني (مثل Neo4j) وخوارزميات تحليل الرسم البياني (مثل تحديد المسار، واكتشاف المجتمع، وتحليل المركزية) لتصور وتحليل شبكات المعاملات هذه، مما يتيح:- تحديد روابط التمويل الخفية، حتى لو خضعت الأموال لعدة قفزات أو عمليات تشويش.

- اكتشاف مجموعات من العناوين المتورطة في التواطؤ (على سبيل المثال، عناوين متعددة تسيطر عليها عصابة لغسيل الأموال).

- تتبع الوجهة النهائية للأموال المسروقة أو المصدر الأولي للأموال غير المشروعة.

- التطبيق العميق للتعلم الآلي (ML):

- اكتشاف الشذوذ: استخدام خوارزميات التعلّم غير الخاضع للإشراف (مثل تحليل التجميع، وغابات العزل، والمبرمجات التلقائية) أو التعلّم شبه الخاضع للإشراف لتعلّم أنماط سلوك المعاملات "العادية" (خطوط الأساس) تلقائيًا من مجموعات بيانات المعاملات الكبيرة وتحديد الانحرافات الكبيرة عن هذه الأنماط باعتبارها معاملات شاذة، حتى لو لم تؤدي هذه السلوكيات إلى تفعيل قواعد محددة مسبقًا بشكل صريح.

- تصنيف المخاطر والنماذج التنبؤية: الاستفادة من خوارزميات التعلم الخاضع للإشراف (مثل الانحدار اللوجستي، وآلات ناقلات الدعم، وأشجار تعزيز التدرج، والشبكات العصبية) استنادًا إلى حالات المخاطر المصنفة التاريخية (مثل معاملات غسل الأموال المؤكدة، والحسابات الاحتيالية) والسمات متعددة الأبعاد (مبالغ المعاملات، والترددات، ومخاطر الطرف المقابل، وسلوك العناوين) لتدريب النماذج التي تسجل بدقة المعاملات أو العناوين الجديدة وتتنبأ بإمكانياتها الضارة.

- التعرف على الأنماط والتصنيف: نماذج التدريب للتعرف على تقنيات غسيل الأموال المعروفة (مثل الهيكلة والتداول على شكل حرف U، واستخدام الخلاطات) أو أنواع محددة من الأنشطة غير القانونية (مثل معاملات الويب المظلمة، ومدفوعات الفدية).

- معالجة اللغات الطبيعية (NLP): تحليل المعلومات النصية غير المهيكلة المتعلقة بالمعاملات (مثل منشورات منتديات الويب المظلمة، ومناقشات وسائل التواصل الاجتماعي، والتقارير الإخبارية، والوثائق التنظيمية) لاستخراج المعلومات الاستخبارية الرئيسية المتعلقة بالعناوين أو الكيانات أو أحداث المخاطر، والتي تعمل كمدخلات تكميلية لتحليل KYT.

- التعلّم المعزز: استكشاف طرق لتحسين استراتيجيات المراقبة وعتبات التنبيه بشكل ديناميكي لتحقيق أفضل توازن بين معدلات الاكتشاف والمعدلات الإيجابية الخاطئة.

موفرو حلول KYT السائدة (أمثلة)

تقدم العديد من شركات تحليل البلوك تشين المعروفة على مستوى العالم حلول KYT الاحترافية في مجال تحليل البلوك تشين وتكنولوجيا الامتثال لبورصات العملات الرقمية والمؤسسات المالية ووكالات إنفاذ القانون والهيئات التنظيمية. يشمل الممثلون الرئيسيون ما يلي:

- التحليل المتسلسل تُعد KYT (اعرف معاملتك) واحدة من الشركات الرائدة في السوق، حيث يُقدم منتجها KYT (اعرف معاملتك) مراقبة المعاملات في الوقت الفعلي، وتسجيل المخاطر، وفحص العناوين، وتنبيهات الأنشطة المشبوهة التي تغطي مئات العملات الرقمية الرئيسية وآلاف الرموز المميزة. يُستخدم منتج Reactor الخاص بها لإجراء تحقيقات متعمقة على السلسلة وتتبع الأموال.

- إهليلجي: يوفر أدوات مماثلة لتحليل البلوك تشين ومراقبة المعاملات، مثل Elliptic Navigator (لفحص المخاطر ومراقبة المعاملات)، و Elliptic Lens (لتحليل عناوين المحفظة)، و Elliptic Discovery (لتقييم مخاطر VASP).

- CipherTrace (استحوذت عليها Mastercard): تقدم معلومات عن العملات الرقمية وتحليلات البلوك تشين وحلول الامتثال لمكافحة غسيل الأموال، مع استخدام منتج Inspector الخاص بها في التحقيقات المالية.

- مختبرات TRM: يركز على توفير منصات استخبارات البلوك تشين وإدارة المخاطر للمؤسسات المالية والوكالات الحكومية، والمساعدة في الكشف عن الجرائم المالية المتعلقة بالعملات الرقمية والتحقيق فيها.

- كريستال بلوكتشين (Bitfury): يوفر أدوات تحليل سلسلة الكتل وأدوات تتبع المعاملات التي تدعم الامتثال لمكافحة غسيل الأموال وتحقيقات إنفاذ القانون.

تُشير الشركات الآسيوية المذكورة في المواد المرجعية، مثل ChainUp KYT Solution وTrustformer KYT Solution، إلى أن مزودي حلول KYT المحليين آخذون في الظهور في السوق الآسيوية، وغالبًا ما يجمعون بين البيانات الضخمة وتقنيات الذكاء الاصطناعي لتلبية خصائص السوق المحلية.

حالات عملية لتكنولوجيا المعرفة والابتكار في مكافحة الجرائم المالية

وقد لعبت تكنولوجيا KYT وأدواتها أدوارًا رئيسية في العديد من القضايا الواقعية لمكافحة غسيل الأموال بالعملات الرقمية وغيرها من الجرائم المالية:

1. إجراءات إنفاذ قانون مكافحة الجرائم المالية الأمريكي

شددت شبكة إنفاذ قوانين الجرائم المالية الأمريكية (FinCEN) مرارًا وتكرارًا على ضرورة أن يكون لدى مقدمي خدمات الأصول الافتراضية (VASPs) إجراءات فعالة لمكافحة غسل الأموال، بما في ذلك مراقبة المعاملات (KYT) لتحديد الأنشطة المشبوهة والإبلاغ عنها. وقد واجهت شركات تقديم خدمات الأصول الافتراضية التي لا تفي بهذه الالتزامات غرامات بملايين أو حتى مليارات الدولارات. على سبيل المثال، أشار أحد إجراءات الإنفاذ لعام 2020 ضد أحد مُشغِّلي بورصة P2P لتبادل العملات الرقمية إلى عدم كفاية المراقبة والإبلاغ عن المعاملات المشبوهة.

2. وزارة العدل الأمريكية القضايا الكبرى التي تم ضبطها

وقد استخدمت وزارة العدل الأمريكية (DOJ) تحليل البلوك تشين وأدوات KYT لتتبع ومصادرة ومقاضاة قضايا غسل أموال العملات الرقمية التي تبلغ قيمتها مليارات الدولارات بنجاح، بما في ذلك

- تتبُّع صناديق Bitfinex Hack Fund: النجاح في استعادة المليارات من البيتكوين المسروقة من عملية اختراق بورصة Bitfinex لعام 2016.

- عمليات الاستيلاء على أموال سوق طريق الحرير: استهداف الأموال المرتبطة بسوق الإنترنت المظلم سيئة السمعة.

- مجموعات برمجيات الفدية الخبيثة: تتبع الأموال المتعلقة بهجمات برامج الفدية، مثل مجموعة DarkSide في حادثة كولونيال بايبلاين.

3. عمليات تبادل المساعدة في إنفاذ القانون

عندما تُسرق أموال البورصات أو أموال المستخدمين (على سبيل المثال، عن طريق ثغرات بروتوكول DeFi أو اختراق المحفظة الشخصية)، غالبًا ما تُستخدم أدوات KYT لتتبع الأموال المسروقة بسرعة على سلسلة الكتل، وتحديد نقاط الدخول المحتملة إلى البورصات أو غيرها من نقاط الوصول إلى خدمات الدفع الافتراضية. يمكن للضحايا وأجهزة إنفاذ القانون استخدام هذه الخيوط لطلب تجميد العناوين أو الأموال المعنية، مما يسهل استرداد الأصول.

4. تحديد الكيانات الممولة للإرهاب والكيانات الخاضعة للجزاءات

تساعد أدوات KYT في تحديد المعاملات التي تحاول تمويل الإرهاب أو التهرب من العقوبات الدولية، مما يوفر الدعم الاستخباراتي للسلطات المعنية.

5. مكافحة الاحتيال والاحتيال الاستثماري عبر الإنترنت

يمكن لأدوات KYT تحليل مسارات تحويل الأموال لمختلف عمليات الاحتيال بالعملات الرقمية (مثل "ذبح الخنازير" ومخططات بونزي وعمليات الطرح الأولي للعملات المزيفة)، مما يساعد الضحايا وجهات إنفاذ القانون في فهم تدفق الأموال.

توضح هذه الحالات القيمة الحاسمة لتقنية KYT في تعزيز الشفافية في مجال الأصول الرقمية، وردع الجرائم المالية، وحماية المستثمرين، ودعم الامتثال التنظيمي.

8.5 مزايا وتحديات KYT

مزايا تطبيق حلول KYT

- تعزيز شفافية المعاملات وأمن النظام المالي: تتيح المراقبة المستمرة والتحليل العميق لمعاملات البلوك تشين لمقدمي خدمات الأمن الافتراضي تحديد ومنع غسل الأموال وتمويل الإرهاب والاحتيال، وبالتالي الحد من مخاطر إساءة استخدام المنصة.

- المساعدة في الامتثال للوائح التنظيمية الأكثر صرامة: إن KYT هي وسيلة تقنية أساسية لمقدمي خدمات الإنترنت الافتراضيين للوفاء بلوائح مكافحة غسل الأموال وتمويل الإرهاب العالمية والإقليمية، مما يساعد على تجنب الغرامات الكبيرة والضرر الذي يلحق بالسمعة.

- حماية أصول المستخدم وسمعة المنصة: يساعد الاكتشاف المبكر للمعاملات غير الطبيعية على التدخل الاستباقي لنقاط البيع الافتراضية وحماية أصول المستخدمين والحفاظ على الثقة والسمعة.

- بناء ثقة العملاء وثقة السوق: من خلال عرض إمكانات KYT القوية، يمكن لمقدمي خدمات الإنترنت الافتراضيين إظهار التزامهم بالأمن والامتثال، مما يجذب المزيد من المستخدمين الممتثلين والمستثمرين المؤسسيين.

- تعزيز التنمية الصحية لصناعة العملات الرقمية المشفرة: يساعد التحديد الفعال للأنشطة غير القانونية وردع الأنشطة غير القانونية على تنظيف بيئة السوق، مما يعزز سمعة الصناعة ومصداقيتها.

- توفير الأدوات ودعم البيانات لأجهزة إنفاذ القانون: تساعد البيانات التي تولدها أنظمة KYT أجهزة إنفاذ القانون في التحقيق في الجرائم المتعلقة بالعملات الرقمية وتدعم تقييمات المخاطر التنظيمية.

- تحسين الكفاءة التشغيلية وتخفيض تكاليف العمالة: يمكن لأنظمة KYT المؤتمتة التعامل مع كميات هائلة من بيانات المعاملات، مما يقلل بشكل كبير من عبء العمل على فرق الامتثال.

التحديات التي تواجه تطبيق KYT

- تحديات إخفاء الهوية في البلوك تشين وتقنيات تعزيز الخصوصية: في حين أن سجلات سلسلة الكتل تكون عامة، فإن عناوين المشاركين غالبًا ما تكون بأسماء مستعارة، مما يعقد عملية تحديد الهويات الحقيقية. كما أن عملات الخصوصية وخدمات الخلط تزيد من إخفاء مصادر المعاملات ووجهاتها.

- معايير تنظيمية عالمية غير متسقة: تتباين متطلبات البلدان المختلفة فيما يتعلق بـ "قاعدة السفر" مما يعقد الامتثال بالنسبة لنقاط البيع الافتراضية العاملة على الصعيد العالمي. ويتباين تنفيذ "قاعدة السفر" التي وضعتها فرقة العمل المعنية بالإجراءات المالية المعنية بغسل الأموال، ويطرح تحديات أمام الإنفاذ عبر الحدود.

- متطلبات تقنية عالية وتكامل البيانات: تتطلب أنظمة KYT الفعّالة قدرات قوية لمعالجة وتحليل بيانات المعاملات الضخمة من سلاسل الكتل المتعددة إلى جانب بيانات العملاء خارج السلسلة.

- الموازنة بين خصوصية المستخدم وأمن البيانات: إن تلبية الامتثال لمكافحة غسيل الأموال وتمويل الإرهاب مع حماية خصوصية المستخدم مسألة حساسة تتطلب دراسة قانونية وتقنية وأخلاقية دقيقة.

- ارتفاع تكاليف النشر والتشغيل: يمكن أن تكون النفقات التي ينطوي عليها الحصول على أنظمة KYT المتقدمة وتوظيف محللي الامتثال كبيرة، خاصة بالنسبة لمقدمي خدمات الإنترنت الافتراضيين الأصغر حجمًا.

- الموازنة بين الإيجابيات والسلبيات الخاطئة: إن تحقيق التوازن بين قواعد المراقبة لتجنب فقدان المعاملات ذات المخاطر الحقيقية وتقليل المعاملات الإيجابية الخاطئة التي تثقل كاهل المراجعات اليدوية أمر بالغ الأهمية.

- تطور المخاطر والأساليب الإجرامية: يتكيف المجرمون الماليون باستمرار للتهرب من الاكتشاف، مما يستلزم تطور أنظمة KYT وفرق الامتثال بسرعة.

على الرغم من هذه التحديات، ستستمر التطورات في التكنولوجيا والخبرة الصناعية والأطر التنظيمية في تعزيز فعالية وأهمية تكنولوجيا المعرفة والابتكار في إدارة مخاطر الأصول الرقمية.

8.6 الاتجاهات التنظيمية والتوقعات المستقبلية ل KYT

الأهمية المتزايدة لتكنولوجيا المعرفة والابتكار في الإطار العالمي لمكافحة غسل الأموال وتمويل الإرهاب

مع تطور سوق الأصول الرقمية واندماجها بشكل أوثق مع التمويل السائد، تتطور التوقعات التنظيمية العالمية بشأن تكنولوجيا المعرفة والابتكار بشكل مستمر. ويُنظر إلى KYT بشكل متزايد على أنها عنصر أساسي إلزامي في عمليات الامتثال لمعايير ضمانات الأصول الافتراضية.

- KYT كمكون أساسي في لوائح مكافحة غسل الأموال وتمويل الإرهاب: أنشأت فرقة العمل المعنية بالإجراءات المالية (FATF) فرقة العمل المعنية بالإجراءات المالية (FATF) KYT كشرط لمقدمي خدمات الدعم المالي الطوعي لتنفيذ تدابير فعالة لمكافحة غسل الأموال وتمويل الإرهاب، مع التركيز على المراقبة المستمرة للمعاملات.

- التركيز على المراقبة المستمرة: تؤكد الهيئات التنظيمية على التزام مقدمي خدمات الأمن السيبراني الافتراضي بمراقبة جميع معاملات الأصول الرقمية ذات الصلة بشكل مستمر، ووضع سياسات وأنظمة داخلية للكشف عن الأنشطة المشبوهة والإبلاغ عنها.

- تنفيذ قاعدة السفر الخاصة بفرقة العمل المعنية بالإجراءات المالية: تعمل قاعدة السفر، التي تتطلب من موفري خدمات السفر الافتراضية جمع وتبادل معلومات الهوية لعمليات نقل الأصول الافتراضية الهامة، على تعزيز قدرات تقييم مخاطر المعاملات في أنظمة KYT.

- المتطلبات التنظيمية المفصلة بشكل متزايد: أصبحت التوقعات التنظيمية الخاصة بقدرات VASP KYT أكثر تعقيدًا، مما يتطلب أدوات متقدمة وتقييمات ديناميكية لمخاطر المعاملات.

- التعاون بين KYC و KYT: تُعد عمليات "اعرف عميلك" الفعالة أمرًا حاسمًا بالنسبة لتقييم سلوك المعاملات بدقة، مما يشير إلى الحاجة إلى نظام امتثال متماسك يربط بين التحقق الثابت من الهوية والمراقبة الديناميكية للمعاملات.

- التركيز على التقنيات والمخاطر الناشئة: يتزايد الاهتمام التنظيمي حول DeFi وNFTs وتطبيقات الذكاء الاصطناعي في مجال التمويل، مما يستلزم متطلبات أوضح لتكنولوجيا المعرفة والابتكار في هذه المجالات.

- تعزيز التعاون الدولي: نظرًا لطبيعة الأصول الرقمية العابرة للحدود، من المتوقع تعزيز التعاون وتبادل المعلومات بين الهيئات التنظيمية وأجهزة إنفاذ القانون.

- الابتكار المستمر في تكنولوجيا KYT: سيشهد مستقبل KYT تطورات نحو أنظمة أكثر ذكاءً وآلية وتنبؤية، مع إمكانية استخدام الذكاء الاصطناعي لتقييم المخاطر المعقدة مع الحفاظ على خصوصية المستخدم.